Ostatnio zacząłem się interesować Smart Device/Smart Home i nie jako byłem zmuszony też zacząć interesować się wszelkiego typu monitoringiem, a więc rejestratorami, kamerami i innego tego typu rozwiązaniami.

Ważnym aspektem jest bezpieczeństwo tych urządzeń i w obecnych czasach, gdzie dostęp do takich zabawek nie jest problemem ze względu na niską cenę, łatwo można stać się celem ataku. W sumie to nawet nie jest to atak, a niska świadomość ludzka. W sieci można znaleźć wszelkiej maści adresy URL (google dorks) do urządzeń, które nadają na standardowych portach, bez zabezpieczeń lub ze standardowymi hasłami administratora.

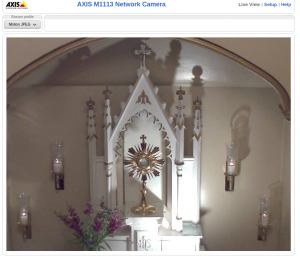

Czasami są to mało interesujące rzeczy jak widoki publicznych miejsc, dziwnych obiektów (co widać na załączonym poniżej obrazku), ale czasami można znaleźć perełki.

Są to niczego nieświadomi użytkownicy, którzy chcą mieć podgląd na swój dom (salon, sypialnie, inne pokoje). Nie dbając o bezpieczeństwo można łatwo stać się celem (już specjalnie nie nazywam tego atakiem, ale kiedyś może to się obrócić w atak).

Zastanówmy się nad prostym przykładem. Człowieczek kupuje sobie kamerkę (z różnych powodów, np. sprawdzenie jak opiekunka zajmuje się dzieciakiem), ustawia ją w salonie i oczywiście ma publiczny adres IP (nie musi być stały – można użyć dyndns). Widok oczywiście na salon, bo tam się najwięcej dzieje. Jest szczęśliwy i spokojny, ponieważ może sobie sprawdzać czy niania wywiązuje się ze swoich obowiązków. Przychodzi po pracy, je obiad, zajmuje się dzieciakiem, odpoczywa i następnie ma czas dla siebie. Czy to wolny czy pracujący, nie ma znaczenia. W czasie wolnym wiadomo dzieją się różne rzeczy i można różne rzeczy zaobserwować. Zakładamy, że siada do pracy, loguje się na konta bankowe, na pocztę lub gdziekolwiek tylko ma ochotę. Kamera jest wysokiej jakości i cóż, właśnie w takim przypadku staliśmy się celem ataku.

Teraz chwila zadumy i robimy audyt własnych urządzeń.

Można oczywiście być podlądany w całkiem inny sposób (i to już będzie spersonalizowany atak), ale to w kolejnym artykule.