Kilka dni temu kolega otrzymał email z fakturą do opłacenia. Oczywiście email był napisany przyzwoicie oraz dotyczył powiedzmy dziedziny, którą zajmuje się kolega. Jednak jego czujność nie zawiodła i nie dał się podejść temu scamowi. Przesłał mi do analizy i zaraz sprawdziłem jak to wygląda. Oczywiście na głęboką analizę nie ma nigdy czasu albo nawet chęci.

No to let’s go

Email został wysłany 1 marca 2017 o g 11:33 z adresu sklepkraszewska@tlen.pl z tematem „zamówienie 260szt.”

Jako załącznik była owa faktura w formacie .doc.

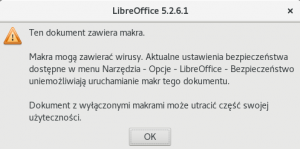

Po otwarciu oczywiście standard, czyli zapytanie o makro:

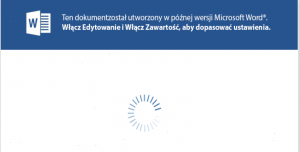

Dokument w środku wyglądał też ciekawie:

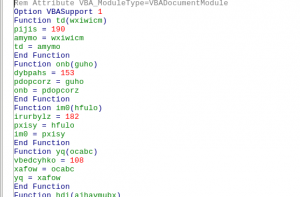

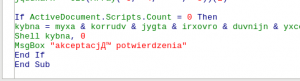

Otwieramy następnie edytor makr i widzimy wielką sieczkę:

Z analizy kodu można było wyciągnąć, że jest pobierany i uruchamiany plik: https://wecrobat.co/faktor.exe

Z analizy kodu można było wyciągnąć, że jest pobierany i uruchamiany plik: https://wecrobat.co/faktor.exe

Strona zabezpieczona certyfikatem Let’s Encrypt i w tej godzinie na virustotal.com nie była jeszcze zgłoszona jako podejrzana. Na dzień 03.03 g 23:23 współczynnik wykrycia to: 3 / 64.

Natomiast analiza samego pliku zwróciła 5 / 57 a w tej chwili: 25 / 57.

Prosty zrzut oka na strings dla pliku nie wskazał nic ciekawego, pewnie podobnie pomyślane jak VBA i zostało zaciemnione funkcjami.

Domena zostało dopiero co zarejestrowana:

Domain Registration Date: Mon Feb 20 18:46:53 GMT 2017 Domain Expiration Date: Mon Feb 19 23:59:59 GMT 2018 Domain Last Updated Date: Mon Feb 20 18:55:04 GMT 2017

Z racji tego, że malware nie był od razu wykryty to wnioskuje, że nie został użyty żaden program do generowania malware. Także sugeruje rozważne otwieranie korespondencji oraz załączników, bo jak widać antywirus nie uchroni Nas od niczego.